Entre colegas, muchas veces hemos tocado el tema de que, si hay algo que hace desvelar a los profesionales de la ciberseguridad en cualquier ámbito (mayormente corporativo) es la idea de sufrir un ataque que se valga de una amplia gama de técnicas avanzadas diseñadas para robar información valiosa de la empresa. Es decir, tener que lidiar con amenazas que exijan un grado de vigilancia y un conjunto de respuestas más allá de las que se utilizan de manera rutinaria para contrarrestar las amenazas a la seguridad diarias o más simples. Y esto así porque, seamos claros, ni se está preparado profesionalmente, nunca se cuentan con los recursos tecnológicos suficientes o necesarios, y francamente, en los “stakeholders” (o “parte interesada”) no existe el grado de consciencia requerido (por distintas razones) porque les resulta muy “costoso” hacer algún compromiso por si “algo llega a suceder”.

Muchas veces, nos llega a la mente aquella serie de televisión llamada “Mr. Robot”, protagonizada por Rami Malek como Elliot Alderson, un ingeniero de seguridad de día y a la vez pirata informático de noche, que padece un trastorno de personalidad múltiple, trastorno de ansiedad social y depresión clínica. Elliot, es reclutado por un anarquista insurreccional conocido como Mr. Robot, interpretado por Christian Slater, para unirse a un grupo de “hacktivistas” (alguien que utiliza de forma no-violenta herramientas digitales persiguiendo fines políticos) llamado fsociety. El grupo tiene como objetivo destruir todos los registros bancarios de créditos mediante el cifrado de los datos financieros del conglomerado más grande del mundo, E Corp. (Recomiendo que la vean para que entiendan lo que nos pasa por la cabeza a todos los que estamos en este mundo. Igualmente, es bien entretenida).

Esencialmente, las preguntas que nos hacemos frecuentemente son “¿Qué pasaría si algo como esto nos pasara a nosotros? ¿Cómo nos iría? ¿En qué posición estamos para dificultar la tarea de un atacante o para detectar si estamos siendo atacados, y para responder a los ataques que detectemos?”. Menuda responsabilidad, para un equipo profesionales que, tiene la consciencia clara de las implicaciones, pero no cuenta con los recursos necesarios en el departamento de tecnología de información (TI).

Y es que muchas veces, para la parte técnica, cuando quiere vender cualquier idea para que sea apoyada por la contraparte administrativa y financiera, suele no tener éxito porque en general, no sabemos presentarla correctamente ni llamar a la atención, de por qué entendemos que es necesaria hacer la inversión. Tengan en cuenta que muchos mis colegas, trabajan en la banca privada, empresa multimillonarias o instituciones del Estado, así que, es para uno quedarse pensando.

Bueno, después de le leer el libro “Amenazas persistentes avanzadas: Cómo gestionar el riesgo para su negocio” (publicado por ISACA en su serie Cybersecurity Nexus, CSX; y puedes conseguirlo en librería de ISACA hasta gratis si eres miembro) quise aprovechar para explicar, desde esta plataforma y desde mi punto de vista, este fenómeno de seguridad llamado Amenaza Persistente Avanzada, o APT (como se le conoce por sus siglas en inglés, Advanced Persistent Threat). Y es que recientemente he descubierto para mí, que escribir tu propia versión de las cosas, es una forma estupenda de aprender y formarse criterio sobre cualquier tema. A continuación, el enlace de ISACA para el libro:

https://store.isaca.org/s/store#/store/browse/detail/a2S4w000004KoZ0EAK

Igualmente, me apoyé en el libro “Respuesta A los Ataques Cibernéticos Dirigidos” también de ISACA. Este también lo puedes conseguir aquí:

https://store.isaca.org/s/store#/store/browse/detail/a2S4w000004KoCzEAK

*Ambas imágenes anteriores fueron extraídas de la página oficial de ISACA y son por tanto, propiedad intelectual de ISACA

Estaré trabajando en una serie de publicaciones, donde trataré de desmenuzar, basado en las referencias anteriormente mencionadas y en otras fuentes adicionales, de qué se trata todo esto de las APT (un poco de historia y algunos conceptos básicos para entenderlas), cuáles implicaciones pueden tener y quién está en riesgo, cuáles daños son capaces de provocar, cuáles son sus características y etapas, y finalmente, evaluaremos cómo podemos gestionar sus riesgos, identificando posibles escenarios donde estas se pueden materializar.

En esta primera parte, trataré de forma introductoria, de qué tratan y de cómo podemos entenderlas.

Así, que comencemos…

Una amenaza persistente avanzada o APT (por sus siglas en inglés, Advanced Persistent Threat) es un tipo ataque cibernético prolongado, a gran escala, y generalmente dirigido, en el que un intruso obtiene acceso a una red y permanece sin ser detectado por un período de tiempo. Además, es un ataque complejo, que emplea diferentes tipos de recursos y frentes para llevarse a cabo. Típicamente, tiene como objetivo monitorear la red y robar datos en lugar de causar daños a la red u organización, es decir, se utiliza para el robo de datos a empresas u organismos públicos o llevar a cabo el espionaje de sus sistemas.

A diferencia de otros tipos de ciberataques que consisten en entrar rápido y salir rápido, la APT son como un asalto que llega para quedarse y lentamente drenar, en tiempo prolongado y siempre con consecuencias potencialmente destructivas.

Los ataques APT generalmente se dirigen a organizaciones en sectores como la defensa nacional, la industria manufacturera y la industria financiera, ya que esas empresas manejan información de alto valor, incluida la propiedad intelectual, planes militares y otros datos de gobiernos y organizaciones empresariales, debido a que se requiere una gran cantidad de esfuerzo y recursos para llevarse a cabo.

El grado de planificación y recursos empleados, así como las técnicas utilizadas en los ataques, no tienen precedentes. Son ataques sofisticados que persiguen a la víctima. A diferencia de muchos otros tipos de actos criminales, no es fácilmente rechazada por una determinada respuesta defensiva. Por eso lo de “persistentes y avanzados”.

La mayoría de los ataques de APT proceden de fuentes más clandestinas. Por lo general, son el trabajo de equipos profesionales empleados por grupos del crimen organizado, determinados activistas o gobiernos. Los atacantes de APT utilizan cada vez más a las empresas más pequeñas que conforman la cadena de suministros de su objetivo final como una forma de acceder a las grandes organizaciones. Por ejemplo, utilizan a tales empresas como trampolines ya que, normalmente, cuentan con menos protección.

Para obtener acceso, los grupos de APT a menudo usan métodos avanzados de ataque, que incluyen exploits avanzados de vulnerabilidades de “día cero”, así como el spear phishing y otras técnicas de ingeniería social. Para mantener el acceso a la red objetivo sin ser descubierto, los actores de amenazas utilizan métodos avanzados, incluida la reescritura continua de códigos maliciosos para evitar la detección y otras técnicas sofisticadas de evasión. Algunas APT son tan complejas que requieren administradores de tiempo completo para mantener los sistemas y el software comprometidos en la red objetivo.

Un exploit es un programa informático, una parte de un software o una secuencia de comandos que se aprovecha de un error o vulnerabilidad para provocar un comportamiento no intencionado o imprevisto en un software, hardware o en cualquier dispositivo electrónico. Estos comportamientos incluyen, por lo general, la toma del control de un sistema, la concesión privilegios de administrador al intruso o el lanzamiento de un ataque de denegación de servicio (DoS o DDoS).

“También cabe señalar que es bastante posible para un atacante cambiar las metas de un objetivo a otro. Por ejemplo, es posible que un ataque pueda comenzar con el robo de propiedad intelectual, continúe explotando esa información de manera competitiva para luego recurrir a tácticas más agresivas para sabotear la capacidad de la víctima para operar. De hecho, el objetivo final de un ataque de APT siempre es difícil de determinar, por lo que es prudente considerar el peor escenario al evaluar el impacto potencial de una intrusión.

Al considerar los motivos de una intrusión de APT vale la pena examinar los objetivos fundamentales del atacante. Los servicios de inteligencia, por ejemplo, se dedican a la obtención de información secreta. Las bandas criminales están para ganar dinero. El objetivo de los activistas es hacerse notar. Las fuerzas militares están para ganar guerras.

Esos motivos no están completamente claros. El crimen organizado a menudo opera en nombre de gobiernos corruptos o terroristas. Las fuerzas armadas tienen unidades de inteligencia militar que buscan reunir información útil además de averiguar cómo eliminar la infraestructura enemiga. Los servicios de inteligencia son llamados ocasionalmente para organizar operaciones que podrían implicar causar un daño físico a la infraestructura enemiga.

Cualquiera o todos estos motivos pueden mezclarse en el desarrollo de un ataque de APT. Y la fuente del ataque puede estar fuertemente disfrazada detrás de una gran variedad de cortinas de humo. Puede ser imposible determinar al verdadero autor y objetivo de un ataque de ATP, aunque es posible imaginar quién podría beneficiarse de una iniciativa como esa y especular sobre el posible daño al negocio.” (página 12 y 13 del libro “Amenazas persistentes avanzadas: Cómo gestionar el riesgo para su negocio”de ISACA).

Como podemos ir evaluando, para enfrentarse a estos ataques sofisticados, de contrincantes que cuentan con los recursos más que suficientes, se requiere mucho más que un conjunto de prácticas básicas de seguridad y conocimiento tecnológico. Es imperante contar con destrezas de especialistas en el área; contar con tecnología de punta; hacer constantes evaluaciones de riesgos basados en inteligencia de negocio y conocimiento de causa; capacitación constante del personal; vigilancia de la red las 24/7; y habilidades de análisis forense de vanguardia. Estas prácticas no son desconocidas para los profesionales de la seguridad, claro está, pero el nivel de experiencia, habilidad y tecnología necesaria para contrarrestar un ataque de APT generalmente supera el nivel que se encuentra en la mayoría de las empresas públicas y privadas, en países como el nuestro (estoy en República Dominicana) o sin exagerar mucho, hasta en cualquier parte en todo el mundo.

¿Qué hacer? ¿Cómo algunas empresas han manejado el tema de las ATP?

Las APT son sin duda una amenaza real y presente para cualquier organización o empresa, que posea propiedad intelectual valiosa o que proporcione servicios nacionales críticos. Esto refleja una necesidad inmediata y urgente de cambiar fundamentalmente la manera en se afronta la ciberseguridad. Y es que, como se menciona en uno de los libros de referencia (página 10 del libro “Respuesta A los Ataques Cibernéticos Dirigidos””de ISACA) “Esta necesidad es motivada principalmente por un hecho clave: Las amenazas que enfrentan las empresas al estar conectadas a Internet están evolucionando a un ritmo mucho mayor que las arquitecturas, tecnologías y procesos de seguridad que éstas han implementado.” Más claro no podía exponerse.

Una investigación independiente realizada por ISACA, indica que pocas organizaciones se han enfrentado a la amenaza de APT con la respuesta decidida e integral que un riesgo así de grave parecería merecer. Entre los riesgos para las empresas relacionados con un ataque de APT exitoso, según los encuestados en la encuesta de ISACA, están:

- Daño a la reputación

- Pérdida financiera (tangible)

- Incumplimiento contractual o cuestiones legales

- Pérdida de información personal

- Pérdida de propiedad intelectual

- Pérdida de disponibilidad

Y donde la “Pérdida de propiedad intelectual” es la que mayor preocupación les generó a los encuestados.

La investigación de ISACA indica una clara contradicción entre la concienciación de la empresa y la acción correctiva. Hay un número de razones probables para esta contradicción, incluyendo las siguientes:

- Muchas empresas creen que el riesgo no justifica cualquier acción inmediata o diferente. (En los libros de referencia, se argumenta contra esta visión).

- Muchas funciones de seguridad no tienen el presupuesto y los recursos necesarios para responder con eficacia.

- El caso de negocio para la inversión adicional en seguridad a menudo no logra despejar los obstáculos establecidos por los Consejos de valoración de inversiones.

Sin embargo, hubo algunas respuestas positivas de la encuesta, como una tendencia en el aumento de la atención de la dirección, mejores presupuestos de seguridad y aplicación de políticas más estrictas. Fueron menos prometedoras las indicaciones de los encuestados sobre que no están aumentando la concienciación de seguridad, ni cambiando la forma en la que tratan con terceros. En cuestión de tiempo, aunque más lento de lo que debería, el futuro de la consciencia tecnológica, sobre todo el espectro de ciberseguridad será algo tan cotidiano, que me atrevo a decir, que la mayor demanda de profesionales o empleados, a nivel general y por necesidad, a partir de los próximos 5 años, serán relacionados a ciberseguridad. Cuente con ello.

Hago una parada ahora…

Quiero que esta publicación, pueda ser de utilidad para cualquier persona que tenga la oportunidad de leerla, técnico o no, por lo que entiendo que es necesaria y complementaria, una explicación de la evolución de estos ataques y de su etimología. De la misma manera, es útil comprender las técnicas de apoyo empleadas por los ataques de APT y la terminología básica utilizada para describirlos, por lo que también aprovecho para mencionarlos.

Los motivos detrás de la mayoría de los ataques de ATP son tan antiguos como la civilización misma: espionaje, sabotaje, crimen, terrorismo, guerra, protestas y vandalismo. Estas amenazas son familiares para todo el mundo, aunque sus manifestaciones físicas están generalmente más allá de las experiencias de trabajo cotidiano de la mayoría de los ciudadanos y personal de la empresa.

La persona promedio rara vez se encuentra con espías, criminales o hackers mientras hacen sus negocios, pero las redes traen a esas amenazas mucho más cerca de casa. Hoy en día cualquier empresa, de cualquier tipo o tamaño o cualquier usuario de TI es un posible objetivo de un ataque sofisticado de los intrusos (hackers) profesionales o de malware criminal. Un malware o código maligno, viene del inglés, y es un acortamiento de “malicious software”, y se refiere a cualquier tipo de software que realiza acciones dañinas en un sistema informático de forma intencionada.

Un poco de historia

El término “amenaza persistente avanzada” parece haber sido acuñado alrededor de 2005 por analistas de seguridad que trabajaban para la fuerza aérea de los EE. UU. La evidencia anecdótica sugiere que fue creado con el fin de discutir sobre un conjunto específico de ataques de espionaje en el dominio público sin identificar las fuentes específicas de amenaza o mencionar palabras clave clasificadas y para describir una nueva forma de ataque que se dirigía a empleados seleccionados y los engañaba para que descargaran un archivo o accedieran a un sitio web infectado con el software del caballo de troya.

Estos primeros ataques pretendían en última instancia robar información de interés para los servicios de inteligencia extranjeros, por lo que es muy probable que fueran patrocinados por una agencia de inteligencia rival. Los ataques no empleaban formas nuevas de tecnología o conocimientos. Simplemente explotaron las debilidades evidentes (en retrospectiva) en las defensas de seguridad existentes.

La exposición subyacente en cada empresa atacada fue que no existía una protección eficaz para evitar que un caballo de Troya implantado transmitiera información fuera de la empresa. Los ataques diseñados para robar grandes cantidades de información a través de malware automatizado, por lo tanto, fueron siempre una posibilidad, pero en la práctica se habían encontrado pocos ataques y las organizaciones se sentían relativamente seguras detrás de los cortafuegos de la empresa.

La audacia y la ambición de esta nueva ola de ataques cibernéticos sorprendió a la mayoría de las partes interesadas. Han tenido éxito al coger desprevenidas a las organizaciones objetivo, no porque dicho ataque no se consideraba posible, sino simplemente porque los ataques no tenían precedentes, así como por ser cuidadosamente estudiados y ejecutados. Fue un punto de aprendizaje que debe ser considerado por todas las empresas. Solamente porque una forma de ataque no se ha experimentado aún, no implica que no pueda materializarse en el futuro.

Las evaluaciones de riesgo de la seguridad de la información lamentablemente son retrógradas, buscando evidencia de incidentes ocurridos para justificar la inversión en nuevas contramedidas.

La falta de atención al riesgo futuro es una vulnerabilidad que existe en muchas disciplinas. A menudo se dice, por ejemplo, que los ejércitos están diseñados para combatir en la guerra anterior. Lo mismo sucede con la ciberseguridad. La mayoría, si no todas, de las medidas de protección se basan en la experiencia pasada en lugar de en las necesidades futuras.

Volviendo a la historia de los ataques de APT, cabe destacar que gran parte del aumento en la sofisticación de los ataques de malware se debe en gran medida a la aparición de los servicios de inteligencia en el hacking informático y el malware. Estas agencias están mucho mejor equipadas que los entusiastas individuales o los delincuentes de poca monta para desarrollar malware ofensivo sofisticado.

Su entrada efectivamente abrió la puerta a todos los actores, incluyendo a criminales, activistas y, potencialmente, terroristas, demostrando que es posible y exponiendo las vulnerabilidades de las empresas a determinados ataques sostenidos.

No es nuevo el que los servicios de inteligencia nacionales espíen en otros países. Ha estado sucediendo durante miles de años. Pero, en el pasado, se logró principalmente por agentes humanos o a través de la interceptación de las comunicaciones. Sin embargo, el crecimiento de las redes informáticas y las bases de datos en los últimos treinta años ha transformado el entorno de obtención de inteligencia. Ahora es más fácil reunir inteligencia mediante el hackeo que a través de espías humanos.

A finales de los ochenta y principios de los noventa, con aplicaciones funcionales relativamente simples ejecutándose en computadoras personales que a menudo se apagaban cuando no estaban en uso, el verdadero poder de la emergente Internet estaba centrado en los servidores. La mayoría de exploits de ese entonces normalmente atacaban las vulnerabilidades del sistema operativo (OS), y los objetivos de los hackers eran, por lo general, los sistemas de instituciones educativas, gobierno y militares, así como los bancos de datos corporativos. Cada ataque con normalidad comprometía solamente a pocos sistemas, porque muy pocos de éstos estaban conectados a Internet.

¿Cómo vamos?

Desde esas etapas experimentales iniciales en la década de los ochenta, los sistemas informáticos, las aplicaciones y los sistemas operativos han evolucionado drásticamente. Mucho ha cambiado; de hecho, todo ha cambiado. Las computadoras personales y los servidores actuales a menudo se encuentran conectados a Internet 24 horas al día, siete días a la semana, por períodos prolongados. Los exploits técnicos ahora no solamente se dirigen a las vulnerabilidades en los sistemas operativos, sino a aquellas vulnerabilidades significativas en aplicaciones de usuario extremadamente complejas, altamente interactivas y basadas en la red (por ejemplo, Adobe® Reader®, aplicaciones de Microsoft® Office®, exploradores web, JAVATM).

Los puntos de acceso a una empresa también han sido ampliados dramáticamente. Actualmente, los servicios en la nube, redes sociales, dispositivos móviles y políticas de “trae tu propio dispositivo” (bring your own device, BYOD) han movido el perímetro real a través del cortafuegos, más allá de las computadoras portátiles, fijas o servidores, hasta situarse en los datos más sensibles que deben ser protegidos. Como resultado de la redefinición de este perímetro, las empresas pueden encontrar que sus datos más críticos han sido copiados a tabletas personales, guardados en un servicio de alojamiento de archivos o enviados por correo a cuentas personales. Desafortunadamente, las capacidades de protección no han seguido el mismo ritmo que los cambios en la tecnología.

Mientras los profesionales de la ciberseguridad se encuentran a sí mismos luchando por mantener el ritmo de la innovación técnica, también deben lidiar con el hecho de que los recursos de aprendizaje para los futuros hackers se han incrementado y a menudo, se encuentran disponibles libremente en internet. Una verdadera quimera creer que los “buenos” podrán alcanzar a los “malos”.

Actualmente, cada ataque puede comprometer potencialmente a cientos de miles de computadoras alrededor del mundo, utilizando herramientas automatizadas. Por ejemplo, el Buró de Investigación Federal de los EE. UU. (Federal Bureau of Investigation, FBI) reportó que el botnet Corefllood, creado por un grupo de hackers rusos en 2010 y diseñado para robar credenciales de banca en línea, contuvo unos 2,3 millones de computadoras alrededor del mundo, infectando sistemas de “aproximadamente 17 agencias de gobierno estatales o locales, incluyendo un departamento de policía, tres aeropuertos, dos proveedores de defensa, cinco bancos o instituciones financieras, aproximadamente 30 colegios o universidades, aproximadamente 20 hospitales o compañías de atención de la salud y cientos de negocios”. (página 13 del libro “Respuesta A los Ataques Cibernéticos Dirigidos””de ISACA) (Russo, Tracy, “Coordinated Law Enforcement Action Leads to Massive Reduction in Size of International Botnet,” The United States Department of Justice, 27 de abril de 2011, http://blogs.justice.gov/main/archives/1320)

Los atacantes han utilizado vulnerabilidades explotables en servidores, computadoras de escritorio/estaciones de trabajo, computadores portátiles y software de aplicaciones para acosar y avergonzar a sus objetivos; han monetizado las capacidades de enormes botnets para recoger credenciales bancarias; y han utilizado sofisticado software malintencionado para robar propiedad intelectual de las grandes empresas. Grupos de ataque patrocinados por gobiernos han robado cientos de millones de dólares en propiedad intelectual para permitir a empresas gubernamentales superar a su competencia. Y actualmente, el software malicioso con capacidad de engañar y destruir ha sido convertido en un arma: Los gobiernos ahora utilizan armas cibernéticas tales como Stuxnet, la primera ciberbomba inteligente, como una extensión política para crear efectos en el mundo físico. (página 13 del libro “Respuesta A los Ataques Cibernéticos Dirigidos”de ISACA) (Stuxnet fue supuestamente diseñado por los gobiernos de Estados Unidos e Israel para frenar la producción de uranio en la planta principal de enriquecimiento nuclear de Irán en Natanz, Irán. Consulte Sanger, David, “Obama Order Sped Up Wave of Cyberattacks Against Iran,” The New York Times, 1 de junio de 2012, https://www.nytimes.com/2012/06/01/world/middleeast/obama-ordered-wave-of-cyberattacks-against-iran.html?pagewanted=all)

Como podemos ver, la evolución ha sido significativa y asombrosa, si ponemos en contexto que solo han pasado un puñado de años.

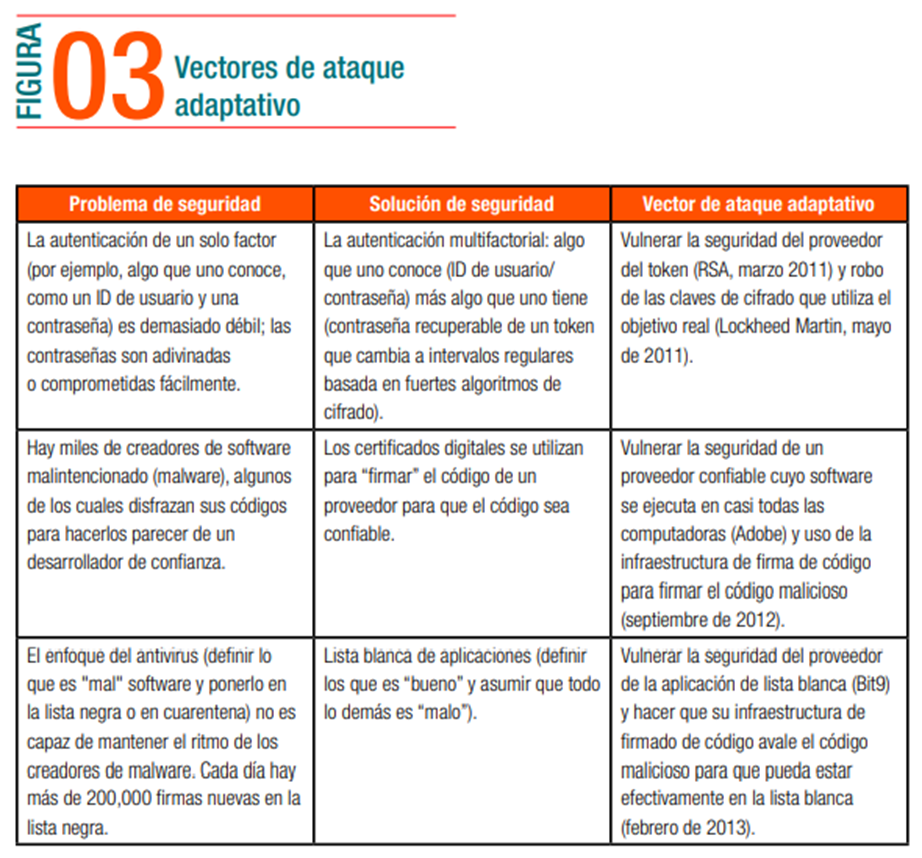

Vectores de ataque adaptativo

El panorama de amenaza continuará evolucionando a medida que los atacantes adaptan nuevos e innovadores métodos a los vectores de ataque existentes o adaptativos, mientras que los defensores despliegan nuevas estrategias defensivas. El concepto de vectores de ataque adaptativo (por ejemplo, atacar a la compañía A como una forma de preparar un ataque a la compañía B, el objetivo real) se ilustra en la figura 3 con tres ejemplos recientes que han estado en las noticias:

Los atacantes creativos, talentosos y agresivos continúan conduciendo al mundo de las amenazas hacia nuevas áreas. Ellos cambian y se adaptan; las empresas deben adaptarse y cambiar también. Las empresas deben borrar “prevenir” de su diccionario de ciberseguridad, porque no hay soluciones universales para prevenir que un atacante sofisticado se infiltre en cualquier entorno. Si un atacante sofisticado y bien financiado apunta a un entorno específico, logrará vulnerar su seguridad.

Prácticamente todas las empresas u organizaciones del sector público poseen cierta información de valor para un atacante, ya sea los secretos comerciales, conocimientos privilegiados de acuerdos comerciales, instalaciones para iniciar las transferencias de dinero o datos de identificación personales (del personal o de los clientes) que podrían ser aprovechados con fines de fraude de identidad.

Los ataques sofisticados a los sistemas bancarios también pueden afectar a los ciudadanos. Los consumidores son un objetivo mucho más suave que las instituciones financieras. Los resultados de un fraude a un cliente individual del banco pueden ser relativamente pequeños, pero hay muchos millones de ellos y el malware automatizado facilita organizar ataques a gran escala. Esto por mencionar un ejemplo, de muchos que existen.

Parte de este contenido puede parecer un poco dramático y tal vez alarmante para los gerentes de negocios cotidianos. Podría ser percibido como una amenaza remota para un gerente de seguridad con los pies en la tierra o un auditor con necesidades inmediatas centrado en los incidentes cotidianos que son resultado de descuidos del usuario, errores de operación o fallos del equipo.

Pero los objetivos, el alcance y los impactos de los ataques profesionales se están volviendo cada vez más amplios, por lo que es importante que todos los gerentes empresariales y los consumidores individuales comprendan la fuente y los motivos del riesgo de APT y sean capaces de evaluar la probabilidad y el impacto, sin importar lo remoto que pueda parecer en el presente.

A nivel de introducción, he tratado de resumir “grosso modo” el alcance de las APT y de la importancia de asumir el compromiso de conocerlas, de saber qué son y cuáles posibles consecuencias podría implicar la ocurrencia de un evento tan particular en nuestro entorno de trabajo. Para tratar de estar preparados y enfrentarlas, ya tenemos que seguir profundizando.

En una próxima entrega, trataré de abordar temas como, las características y etapas o su ciclo de vida de un ataque ATP, cómo se establece un ciclo de gestión de riesgo para las ATP, cómo gestionar un incidente en caso de materialización de este, así como la manera de gestionar un incidente grave, realizar un análisis forense e investigar la probabilidad del impacto en el negocio. Como ven, apenas comenzamos a desglosar este amplio tema y espero que esta pequeña primera parte haya sido de su agrado.

«Quien sabe resolver las dificultades las resuelve antes de que surjan. El que se destaca en derrotar a sus enemigos triunfa antes de que se materialicen sus amenazas.».

Sun Tzu – “El Arte de la Guerra”